lambda 5.03 / 24

Novembre 1999

ShortCuts

|

Intel se plie aux conseils de la CNIL

Un document inédit concernant le numéro de série

(PSN) du Pentium III est tombé entre les mains de la presse.

La polémique a éclaté en janvier 99. Dans ce document

qui date du début de l'été, la CNIL détaille

les recommendations formulées à Intel sur la base des directives

européennes sur le respect de la vie privée (lire lambda 5.02). Recommendations que s'est empressé de

suivre Intel au niveau mondial...

> Texte intégral

du document

> Récit & vérifs sur Zdnet

> Le site

de référence: bigbrotherinside |

B292 ENCORE SOUS PRESSION

La radio serbe "B292" de nouveau menacée.

L'ex-B92, rebaptisée par ses fondateurs pour

ne pas faire la confusion avec la station tombée de force sous la

coupe de Belgrade en avril dernier, a vu son site internet (Xs4all aux Pays-Pas)

interdit d'accès à partir du réseau académique

yougoslave.

Communiqué d'ANEM du 2 novembre. Yugoslav

Academic Network blocks access to Radio B292 web site http://www.freeb92.net |

Sommaire 5.03

+ Short Cuts

+ La VoiP de son maitre: Cisco fait du zèle sur les écoutes

IP

+ Dossier spécial:

- ECHELON TOUCHE LE MONDE

- HELIOS, HELLO: Riposte franco-allemande

- PARANO AUTOUR D'UN BREVET

- Echelon, et après?

+ SHORT CIRCUITS (Chine, UK, GILC ALERT)

La VoiP de

son maître

IPv6 sur table d'écoute?

Cisco Systems fait du zèle

Le 10 novembre les délégués membres de l'Internet

Engineering Task Force (IETF) ont donné un "avis" négatif

à 55% sur une modification de la future génération

du protocole internet (IPv6). Il fallait dire si, en vue de faciliter la

surveillance policière, il fallait inscrire au sein IPv6 des "bretelles

de service" pour l'écoute du téléphone IP.

La question est loin d'être tranchée. Puisque l'IETF n'a

aucune légitimité juridique pour juger des questions de libertés

publiques. Mais les lois déjà en place -- 1994, CALEA aux

US et celle de juillet 1991 en France -- et les appels vocaux passant par

les systèmes de téléphonie IP seront loin d'échapper

aux "services autorisés".

Les opérateurs (fixe et mobiles) comme les fabricants d'autocoms

ont du ouvrir des portes de service (backdoors) en cas d'écoute judiciaire.

Alcatel, mais aussi Matra-Nortel, Lucent ou Siemens ont dû

faire en sorte que les appels puissent être recupérés.

Réseaux GSM et satellites comme Iridium aussi. Cela, bien sûr,

selon le cadre légal, à la requête d'un juge et avec

l'aval de la CNCIS, la commission de contrôle des écoutes administratives.

Promis, ca ne sert que lors de procédure légale.

Mais une bretelle est un gigantesque trou dans le système. Qui

peut s'assurer, et comment, qu'elle ne sera pas emprunté par une

autre partie?

Quelques jours après le "vote" de l'IETF,

le lambda tombait sur une note technique de Cisco Systems. Le numéro

un mondial des routeurs IP est aussi, au passage, l'ex-employeur de Fred

Baker, président de l'IETF. La lambda a également remarqué

qu'au moins un groupe de travail de l'IETF chargé d'établir

les normes sur les passerelles VoIP (unité "transports"

de la task force) sont entièrement composé d'ingénieurs

Cisco. Et certains d'entre eux se sont ouvertement prononcé - lors

de débats avant le vote - pour accepter l'adaptation demandée

par le FBI.

En fait Cisco ne fait pas mystère de la "conformité

de ses produits" avec la loi CALEA. Sa gamme de "routeurs large-bande

universels uBR7200", modèle 7246 en particulier, a été

mise a jour le 27 septembre dernier avec une nouvelle fonction destinée

à "fournir une assistance pour une opération d'interception

(basic wiretap facility) sur des appels de type VoIP, comme requis par la

loi fédérale CALEA."

Commentaire de Cisco France aux questions de Zdnet: "Ce n'est pas

un mystère et tous les produits Cisco sont en conformité avec

les lois en vigueur. Ces réquisitions, valables également

en France, concernent tout matériel utilisé pour assurer un

"service public de téléphonie".

Or cette fonction d'écoute dépend de l'adresse "MAC"

des modems cable, adresse qui peut identifier la machine utilisateur qui

initie l'appel VoIP. Mais d'après cette note, modifiée à

nouveau le 11 novembre, le mode d'interception semble concerner tout type

de données :

- Release Notes for Cisco uBR7200 Series for Cisco

IOS Release 12.0 T.

-

- September 7, 1999

-

- ... Basic Wiretap Support. ... The wiretap facility

is based on the MAC address of the

- cable modem so it can be used for either data or

digitized voice connections.

-

- This feature is controlled by the new interface command,

cable intercept, which requires a MAC address, an IP address, and a UDP

port number as its parameters. When activated, the Cisco uBR7200 series

router examines each packet for the desired MAC address; when a matching

MAC address is found (for either the origination or destination endpoint),

a copy of the packet is encapsulated into a UDP packet which is then sent

to the server at the specified IP address and port. ..."

Ressources (zdnet):

Un mouchard dans

ipv6?

Un identifiant

dans ipv6?

ECHELON TOUCHE...

LE MONDE

Le Monde (le journal)

et Jacques Isnard semblent avoir découvert le réseau de surveillance

Echelon, mis en Une le samedi 20 (21/22 janv). Alors comme ça l'agence

aurait piqué une "colère" suite aux "indiscretions"

d'un certain Christopher Simpson, universitaire, qui a "révélé"

les fameux mot-clés qui permettent au "réseau d'espionnage

Echelon d'écouter la planète entière"?

Le Monde (le journal)

et Jacques Isnard semblent avoir découvert le réseau de surveillance

Echelon, mis en Une le samedi 20 (21/22 janv). Alors comme ça l'agence

aurait piqué une "colère" suite aux "indiscretions"

d'un certain Christopher Simpson, universitaire, qui a "révélé"

les fameux mot-clés qui permettent au "réseau d'espionnage

Echelon d'écouter la planète entière"?

Le Monde distille certaines infos sur Echelon qui sont censées

expliquer pourquoi ce Simpson est si dangereux pour la NSA. Est notamment

cité le nom d'un "logiciel" utilisé pour trier les

données récoltées: "Oratory". Oratory apparait

en bonne place dans le rapport de Duncan Campbell remis au parlement européen

cette année (Interception Capabilities 2000). Mais il s'agit plus

d'une version légère des "ordinateurs dictionnaires"

que du point central du dispositif.

- Extraits du paragraphe n°63:

- "... One major device is a suitcase-sized computer

processing system, ORATORY. ORATORY is in effect a miniaturised version

of the Dictionary computers ..., capable of selecting non-verbal communications

of interest from a wide range of inputs, according to pre-programmed selection

criteria. One major NSA supplier ("The IDEAS Operation") now

offers micro-miniature digital receivers which can simultaneously process

Sigint data from 8 independent channels. This radio receiver is the size

of a credit card. It fits in a standard laptop computer. ..."

Jusqu'ici, les tentatives de brouiller les capaciés d'interceptions

d'Echelon ont été vaines. Comme l'a prouvé le récent

"Jam Echelon Day" du 21 octobre, même si ses motivations

premières ont été satisfaites: faire du bruit!

BROUILLER ECHELON ?

Le Jam

Echelon Day l'a tout de même échappé belle. Cette

journée d'action, née au sein de la mailing list hacktivism fin septembre,

a failli se faire noyauter et récupérer par un groupuscule

qui se sert de l'espionnage civil pour répandre ses idées

conspirationnistes voire suprémacistes. L'American Justice Federation,

un machine proche des milices de droite qui ont inspiré le poseur

de bombe d'Oklahoma City, s'est incrusté dans les discussions et

est même parvenu à flouer Wired News pour quelques heures.

Le Jam

Echelon Day l'a tout de même échappé belle. Cette

journée d'action, née au sein de la mailing list hacktivism fin septembre,

a failli se faire noyauter et récupérer par un groupuscule

qui se sert de l'espionnage civil pour répandre ses idées

conspirationnistes voire suprémacistes. L'American Justice Federation,

un machine proche des milices de droite qui ont inspiré le poseur

de bombe d'Oklahoma City, s'est incrusté dans les discussions et

est même parvenu à flouer Wired News pour quelques heures.

Finalement, le "JED" a tout de même montré ses

limites. L'intérêt, justement, c'est qu'on en apprend plus

chaque jour sur le fonctionnement présumé de ce réseau

d'espionnage.

Pour Wayne Madsen de l'EPIC, le JED

a du causer de franches rigolades du côté de Fort Meade. ("I

think it will cause a lot of laughter up at NSA, to tell the truth. If they

seriously think they're going to bring the computers at the NSA to a grinding

halt, they're going to be seriously disappointed.")

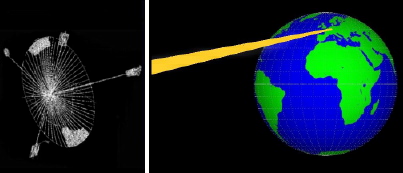

Document issu du rapport de Duncan Campbell, Interception

Capabilities 2000, 1999

Document issu du rapport de Duncan Campbell, Interception

Capabilities 2000, 1999

Duncan Campbell, le journaliste et militant écossais à

l'origine du premier scoop en 1988 comme du dernier rapport de 99, n'a pas

dit pas le contraire dans un communiqué tout préparé

pour le jour J:

- "La NSA a les moyens de faire la différence

entre les signaux et le bruit. les attaques préméditées

du "jam echelon" ont des chances d'être classées

comme "bruit" et, en conséquence, non traitées.",

etc.

-

- "The repeated transmission of strings of hypothetical

key words will certainly come to the attention of NSA ..., but is unlikely

to affect or degrade their spying capabilities. They are skilled in information

warfare; their tools are designed to separate signals from noise. Advertised

attacks such as the "jam Echelon" string can be recognised as

noise and, thus, not processed."

Inclure des mot-clés réputés subversifs dans des

messages électroniques de routine? En fait Echelon utiliserait des

stratégies d'interception "sélective" et non aveugle

et désordonné. Exemple: l'analyse de trafic, qui consiste

simplement à ne surveiller que les points d'émission et de

réception, renseignement de type "qui parle à qui",

qui donne parfois assez d'éléments pour discriminer une "cible".

C'est sur cette cible que sont lancé ensuite des outils d'extraction

et des gros dictionnaires pour en sortir le sens -- sans jamais avoir à

aspirer à l'aveuglette le contenu des messages.

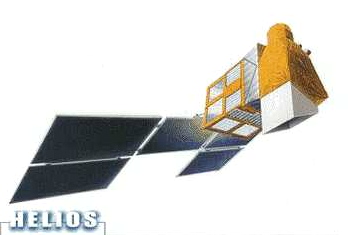

HELLO¡

HELIOS!

Riposte "Comint" franco-allemande

UPDATE: lambda 6.02

N'oublions pas que le programme français Helios,

un réseau de satellites "d'observation" qui a la tâche

officielle de prendre des photos minutieuses de la plaète (coopération

France Esagne Italie). Helios-1B a été lancé le 6 décembre

dernier. (lire flash 504)

A bord du premier engin lancé dans l'espace en 1995, Helios-1A,

un petit boitier d'écoutes électroniques a été

ajouté au dispositif. Il s'agirait d'un relais d'un réseau

d'écoutes sur lequel s'est greffé l'Allemagne, qui surveille

des signaux radio - y compris ceux de ses plus proches alliés - avec

la même dexterité. Le programme a ensuite été

rebaptisé "Cerise".

C'est Le Point et Jean Guisnel qui ont déjà remis la

France à sa place en juin 1998 en dévoilant ce qu'un titre

américain a appelé le "Frenchelon" (Ken Cukier,

Communications Week). Le mois suivant, la Défense réagissait

et reconnaissait l'existence de ce réseau d'écoute de type

"comint". Plutot rare, notait l'hebdo, pour la DGSE. Version reprise

par The Tocqueville

Connection:

- "La DGSE gère pour sa part un important

centre d'écoutes basé à Domme (Dordogne), et vient

d'ouvrir deux nouvelles stations, l'une aux Emirats arabes unis, et l'autre

en Nouvelle Calédonie. Surtout, en liaison avec les Allemands du

BND (Bundesnachrichtendienst), les Français ont implanté

une station d'écoutes sur la base spatiale de Kourou (Guyane française),

qui peut intercepter les satellites évoluant au-dessus de l'Amérique.

L'un des responsables de ces systèmes, a confié au Point

qu'il serait inutile d'en vouloir aux américains : "C'est le

jeu de la guerre secrète, à nous de faire comme eux et d'être

aussi performants. C'est 'je te tiens, tu me tiens par la barbichette !'

Il serait malvenu de s'en offusquer !"

-

- "Alors que les responsables du ministère

français de la Défense, dont dépend la DGSE, avaient

refusé de répondre aux questions du Point durant son enquête,

ils ont été plus explicites après sa parution. Dans

une démarche très inhabituelle, pour tous les services de

renseignement du monde, le directeur de cabinet du ministre français

de la Défense, François Roussely, a en effet confirmé

l'existence de ce réseau d'interception national.

-

- "Et de préciser, dans Le Point du 20

juin dernier, que les systèmes français d'écoute sont

"destinés au suivi des crises internationales, dans leurs dimensions

militaires, notamment dans les zones où les forces françaises

peuvent être engagées, à la surveillance du phénomène

de prolifération des armes non conventionnelles, à la lutte

contre le terrorisme. Du fait du caractère transnational de ces

menaces, le recueil d'informations nécessite parfois des moyens

qui dépassent les possibilités propres de chaque Etat. Cela

implique pour la France de rechercher avec ses partenaires les solutions,

notamment techniques, aptes à la prémunir contre ces dangers."

-

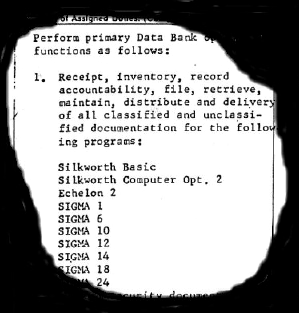

PARANO AUTOUR D'UN BREVET

Document issu du rapport de Duncan Campbell

(1999)

Interception

Capabilities 2000,

En matière d'information élaborée, les Frenchies

ont des ressources -- et Jean Guisnel en connais un rayon. Ce sont les pros

du "language-pivot", un mode de codage des textes en toute langue

qui classifie et trie l'info de manière optimale. Il y avait le puissant

moteur sémantique Taiga, issu des recherche à Marne-la-Vallee.

Et maintenant deux produits dérivés de Taiga, Aperto Libro

(Inforama) pour grosses cylindrées et Digout4U (Aprisem) en version

légère. Et ce ne sont pas les brevets de la NSA qui vont les

faire fuir.

En matière d'information élaborée, les Frenchies

ont des ressources -- et Jean Guisnel en connais un rayon. Ce sont les pros

du "language-pivot", un mode de codage des textes en toute langue

qui classifie et trie l'info de manière optimale. Il y avait le puissant

moteur sémantique Taiga, issu des recherche à Marne-la-Vallee.

Et maintenant deux produits dérivés de Taiga, Aperto Libro

(Inforama) pour grosses cylindrées et Digout4U (Aprisem) en version

légère. Et ce ne sont pas les brevets de la NSA qui vont les

faire fuir.

Echelon Watch fait en effet un lien sur une invention déposée

par trois personnes au nom de la "National Security". Un brevet

(n°US 5937422) déposé en avril 1997 et accepté

le 10 août 1999, donne une idée du niveau de l'art

de la NSA en matière de language pivot (N-gram pour eux). C'est une

invention sur un système de tri sélectif et intelligent de

l'information, à partir de textes de toute provenance, dont les appels

téléphoniques préalablement transcrits en mode texte.

Mais il ne décrit rien sur les appels téléphoniques,

contrairement à ce qui a été rapporté (The Independent,

notamment.)

> Lien vers le brevet déposé au US Patent Office

E c h e l o n

et après?

Le député américain Bob Barr a déposé

un amendement dans le budget 2000 du Renseignement, réclamant des

explications publiques au sujet des capacités de la NSA. Une fois

voté, l'état fédéral aura 60 jours pour répondre.

Et Barr pourra ensuite organiser des auditions devant ses collègues,

auditions déjà repoussées par refus de communiquer

avec les parlementaires. Tout est sur le site de référence

Echelon Watch,

monté par l'ACLU, l'EPIC, Omega Foundation et CR-Cyberliberties.

> Premier rapport qui révéla Echelon publié

par le STOA, signé par la fondation Omega (1997)

COURT CIRCUITS

Frontières chinoises

- "Certains croient que les frontières d'un pays n'existe

plus sur l'internet. Absolument pas! Les frontières de l'internet

c'est la sécurité!

- Certains disent que les dangers de l'internet sont seulement les

virus ou les hackers. Absolument pas! Il y a aussi ceux de l'hégémonie

de l'information et de l'infiltration culturelle! (...)"

Source: "No national borders on the Internet? No way!",

China Youth Daily, 13 sept. 99

TIENS BON, JACK!

Un traquenard à la serrure pour le chef du Home Office

Le ministre de l'Intérieur britannique Jack Straw a risqué

théoriquement une peine allant jusqu'à deux ans de prison

selon les termes d'une loi qu'il a lui-même introduit au parlement.

LES FAITS

Selon la proposition de loi du ministre (E-Communications Bill, en débat

cet automne), toute personne en possession d'une pièce à conviction

doit pouvoir en informer les autorités; si cette pièce a été

protégé par un logiciel de chiffrement, il faut pouvoir fournir

à tout moment la clé à cees mêmes autorités.

Sinon peine encourue : 2 ans de prison ferme pour obstruction

à la justice.

Le groupe d'activistes anglais, Stand,

des petits malins, ont imaginé un traquenard.

- Ils génèrent une paire de clés PGP au nom de Jack Straw.

- Un message part ensuite dans la boite électronique de Jack Straw.

À l'intérieur : la confession (imaginaire) d'un crime

sur procès-verbal. Document préalablement verrouillé

avec le logiciel PGP et la clé secrète de Straw.

- Le chef de la police locale est informé qu'un document censé

éclairer un crime est en possession d'un certain Jack Straw,

résident à Londres au ministère de l'Intérieur.

Ils écrivent dans leur lettre d'intro envoyée au ministre:

- "La police pourrait venir vous réclamer

cette clé, indispensable pour rendre ce message intelligible, argumentent

les activistes dans une lettre ouverte. En cas d'échec vous risquez

(...) une peine de deux ans de prison. (...) Même si vous parvenez

à prouver que vous n'avez pas cette clé, vous serez toujours

redevable jusqu'à ce que donniez assez d'éléments

à la police pour qu'elle obtienne cette clé. Malheureusement

pour vous, nous l'avons détruite..."

Ref.: Un ministre

coincé pour délit électronique

GILC A l e r t

Volume 3, Issue 6, September 21, 1999

- Free Expression

- [1] Bertelsmann Foundation recommends Net content rating system

- [2] GILC Member Statement for the Bertelsmann Internet Content Summit

- [3] Bertelsmann halts online sale of Hitler's "Mein Kampf"

- [4] Beijing Turns the Internet On Its Enemies

- Members of the Falun Gong sect in the United States, Britain and Canada

have reported recent assaults on their World Wide Web sites. The members

accuse Chinese security officials of being behind the harassment.

- [5] Twenty Enemies of the Internet - RSF released a report, naming

twenty countries that may be described as real

- enemies of the new means of communication.

- [6] Umno to probe 48 websites

- Malaysian anti-defamation committee has identified 48 websites containing

allegedly slanderous and defamatory accusations against the Government

and will investigate them as it begins a more intensive effort to haul

offenders to court.

- [7] Sex sites win case in Britain for real-sex videos

- The British Board of Film Censorship loses its attempt to prevent sale

of pornographic films.

- [8] War of words over Australian Net censorship Controversy has arisen

over Australian government censorship of the Internet.

- [9] Singapore to relax Internet censorship laws

-

- Privacy and Encryption

- [10] Japanese Parliament passes Wiretapping and National ID Bills

- [11] Sri Lanka row over e-mail 'espionage'

- A Sri Lankan Government minister has admitted in public that he intercepted

a personal e-mail sent to the leader of the country's opposition. The opposition

threatens nationwide protests over the privacy issue.

- [12] New US legislation deals compatibility and open systems People

concerned with issues of product compatibility and open standards should

take a look at the proposed Uniform Computer Information Transaction Act,

which would determine rules for the distribution of software and computerized

information.

- [13] U.S. Government proposal: break into homes to defeat encryption

- [14] Some info on the GILC webpage updates

lambda / arQuemuse

nov-dec 1999

Réactions

I Home

![]()

Le Monde (le journal)

et Jacques Isnard semblent avoir découvert le réseau de surveillance

Echelon, mis en Une le samedi 20 (21/22 janv). Alors comme ça l'agence

aurait piqué une "colère" suite aux "indiscretions"

d'un certain Christopher Simpson, universitaire, qui a "révélé"

les fameux mot-clés qui permettent au "réseau d'espionnage

Echelon d'écouter la planète entière"?

Le Monde (le journal)

et Jacques Isnard semblent avoir découvert le réseau de surveillance

Echelon, mis en Une le samedi 20 (21/22 janv). Alors comme ça l'agence

aurait piqué une "colère" suite aux "indiscretions"

d'un certain Christopher Simpson, universitaire, qui a "révélé"

les fameux mot-clés qui permettent au "réseau d'espionnage

Echelon d'écouter la planète entière"? Le

Le